Небольшие, но очень полезные файлы cookie (от англ. «печенье»),

которыми создатели веб-сайтов «пичкают» наши браузеры, часто содержат

«ингредиенты», оставляющие после себя горький привкус. Несомненно, эти файлы

обеспечивают определенный комфорт при веб-серфинге — например, при совершении

покупок через Интернет, когда клиенту предлагаются способные заинтересовать его

товары, или при авторизации на форуме без необходимости повторно указывать

регистрационные данные. Однако при этом виртуальное «печенье» можно

использовать и для сбора данных, поэтому неудивительно, что его часто относят к

разряду шпионского ПО.

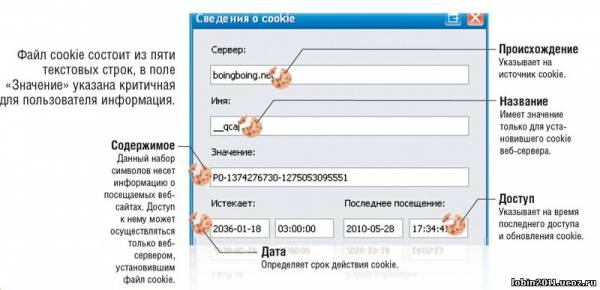

Компоненты cookie

На первый взгляд cookies вполне безобидны, ведь они

состоят лишь из нескольких строк текстовой информации (см. рисунок). Но помимо того, что с их помощью

собираются сведения о ваших предпочтениях и привычках, обращение к

многочисленным серверам, предоставляющим рекламные cookies, может замедлить

загрузку страниц. А удалить ненужные файлы бывает сложно, особенно если

веб-сервер сохраняет один и тот же cookie в нескольких местах. Он способен

применять различные методы самовольного сохранения на компьютере текстовой

информации и последующего доступа к ней, и чем больше вариантов он использует,

тем безопаснее «чувствуют» себя файлы cookie.

Взяв за основу данный

принцип, хакер Сэми Камкар создал файл evercookie, который хранится сразу в 13

различных местах системы (см. далее).

В этом случае недостаточно просто удалить cookies через браузер. Лишь

«почистив» все 13 мест хранения, пользователь действительно избавится от них.

Ручной способ удаления достаточно сложен и неудобен, а вот предлагаемый нами

программный пакет «Антиcookie», содержащий полную версию великолепной утилиты

Maxa Cookie Manager, избавит вас как от классических cookies, так и более

изощренных.

HTTP

cookies: неправомерное использование для отслеживания просматриваемых сайтов

Обычный

cookie хранится в виде небольшого текстового файла (Internet Explorer) или

записей в базе данных, содержащих названия доменов (Opera). Доступ к cookies

имеют только пользователь и веб-сервер, который передал файл браузеру.

Пользователь может настроить веб-обозреватель таким образом, чтобы он не

принимал никакие HTTP cookies. Однако тем самым он сознательно отказывается от

удобства, обеспечиваемого ими. Если браузеру разрешено принимать файлы cookie,

то сервер, например компании Amazon, без уведомления пользователя может

сохранять их на его компьютере. Cookies попадают к пользователю двумя способами

— из HTTP-заголовка веб-сайта или путем их сохранения в локальном хранилище посредством

JavaScript.

При повторном посещении

Amazon браузер автоматически направляет файл cookie серверу, последний

проверяет его и отсылает обратно обновленную версию (часто изменения касаются

лишь содержимого пункта «Значение»). После определенного числа посещений Amazon

только лишь на основе информации, предоставляемой файлами cookie, может

составить точный пользовательский профиль, даже если посетитель не

зарегистрирован на Amazon. Это активно используют различные компании. Например,

приобретенное поисковым гигантом Google рекламное агентство DoubleClick

задействует Tracking cookies с целью отслеживания посещаемых веб-сайтов. Эти

«шпионы» проникают на компьютер пользователя через рекламные баннеры,

отображаемые с других серверов.

Ввиду того что рекламные

баннеры можно разместить на нескольких веб-сайтах, возникает огромная база

данных с подробнейшей информацией о посещаемых пользователями страницах. Так,

конкурент DoubleСlick компания Clicksor заявляет в рекламе своих услуг о том,

что каждый месяц она рассылает файлы cookie со 100 000 веб-сайтов.

Однако браузер можно настроить таким образом, чтобы он не принимал

сторонние cookies, при этом файлы с посещаемого веб-сайта блокироваться не

будут. Более широкими возможностями настройки блокировки cookies можно

воспользоваться, соответствующим образом изменив файл hosts, который в данном

случае является своеобразным черным списком. Посредством него пользователь

определяет, под каким IP-адресом браузер осуществляет поиск какого-либо

веб-сайта, и таким образом получает возможность присваивать известным ресурсам,

отслеживающим посещаемость, IP-адреса собственного компьютера. На таких

страницах, как, например, http://mvps.org/winhelp2002/hosts.htm, можно

найти постоянно обновляемую версию файла hosts. Если вы не планируете

использовать свой файл hosts, перезапишите его, скопировав новый документ в

каталог WindowsSystem32driversetc (в Windows 7 и Vista для этого потребуются

права администратора). Приятный сопутствующий момент — загрузка некоторых

веб-сайтов будет осуществляться быстрее, так как в этом случае не будет

тратиться время на опрос серверов распределения cookies.

Flash cookies: инструкция по удалению

для опытных пользователей

Не все Tracking cookies можно так легко блокировать. Многие

компании, специализирующиеся в области отслеживания посещаемости веб-сайтов,

перешли от использования HTTP cookies к Flash cookies. Последние называют еще

Local Shared Objects (LSO). При наличии плагина Flash Player они могут

сохраняться веб-сервером на компьютере пользователя без уведомления последнего.

Если вы хотите избавиться от всех Flash cookies, удалите через Проводник

Windows все файлы из каталога #SharedObjects (см. таблицу ниже). Если у вас версия Flash Player

10.1 и выше, то вам доступна еще одна возможность: откройте веб-сайт, который

содержит Flash-контент, и выберите в меню, вызываемом щелчком правой кнопки

мыши, опцию «Глобальные настройки». Откроется новая вкладка, в которой будет

загружена веб-страница «Диспетчер параметров», расположенная на сайте компании

Adobe. Щелкните слева по «Параметрам хранения веб-сайтов» и очистите

LSO-хранилище с помощью функции «Удалить все сайты». В настройках Flash Player

вы также можете запретить прием Flash cookies.

Однако в LSO-хранилище

«оседают» не только данные доступа, но и сохранения Flash-игр и настройки Flash

Player. Доступ к этим данным также будет невозможен. Flash cookies можно также

заблокировать в режиме приватного просмотра веб-сайтов. Ввиду того что в этом

режиме пользователь не должен оставлять следов посещения каких-либо ресурсов,

Flash Player 10.1 блокирует доступ к имеющемуся LSO-хранилищу и автоматически

удаляет новые Flash cookies. По всей видимости, в скором времени возможность

сохранения Tracking cookies в LSO-хранилище будет устранена: Adobe совместно с

Google, Mozilla и Apple работают над новым интерфейсом, который позволит

очищать LSO-хранилище непосредственно через браузер. Он уже встроен в браузеры

Google Chrome и Firefox 4 и скоро появится и в остальных. Новый интерфейс

доставит также много проблем концепции Zombie cookies. За этим названием

скрывается идея многократного сохранения одного и того же файла cookie в

различных местах, например одного HTTP и одного Flash cookie. «Кульминацией»

данного подхода является проект Evercookie.

Evercookie: шпион в 13-кратном размере

Evercookie — это эффектная

демонстрация технических возможностей cookies. На сайте хакера Сэми Камкара

(http://samy.pl/evercookie)

можно выбрать пункт «Click to create an evercookie» и загрузить cookie нового

образца, который, как уже упоминалось, располагается в 13 различных местах

системы. Он абсолютно безобиден, так как состоит из произвольного набора чисел

от 1 до 1000.

Evercookie объединяет в себе

три различных типа файлов: первый — это классические cookies, второй использует

дополнительные возможности браузера для сохранения текстовой информации, а

третий поддерживает новый стандарт HTML 5. С различными cookies, начиная с HTTP

и Flash и заканчивая Silverlight, хорошо справляются такие программы, как

CCleaner. Прочие возможности сохранения cookies в браузере пользователь может

устранить вместе с обычными следами своего пребывания в Сети.

В каждом современном

браузере предусмотрена возможность параллельного сохранения веб-сервером данных

в сессионном и локальном хранилище (Session и Local Storage соответственно).

Оба типа хранилища в дальнейшем полностью заменят HTTP cookies, размер которых

не может превышать 4 кбайт. Напротив, хранилища стандарта HTML 5 предоставляют

до 10 Мбайт дискового пространства. В браузере оба расположены в одном файле

базы данных. Информацию из сессионного хранилища браузер удаляет, когда вы

закрываете соответствующую вкладку. Избавиться от содержимого локального

хранилища сложнее.

Так, в Mozilla

Firefox очистить его можно, только щелкнув по «Инструментам» и «Стереть

недавнюю историю» и выбрав в появившемся окне «Все». В Internet Explorer данная

процедура осуществляется аналогичным образом: чтобы блокировать возможность

сохранения любых данных, на вкладке «Общие» в разделе «История просмотра» щелкните

по кнопке «Удалить», а затем в появившемся окне снимите отметку с пункта

«Сохранить данные избранных веб-узлов». Программа Maxa Cookie Manager позволяет

выполнять данные операции одним щелчком мыши.

Однако evercookie этим не

ограничивается. Сэми Камкар использует необычные методы для сохранения cookies.

В частности, он генерирует ссылки для журнала браузера, в пути которых

сохраняет нужную информацию — например, www.amazon.com/ahcd, где буквенное сочетание

«ahcd» содержит информацию файлов cookie. Ее можно восстановить посредством

JavaScript. Это удается во всех браузерах, кроме Firefox 4, в котором есть

специальная защита.

Еще более изощренной является идея хакера сохранять информацию в

RGB-параметрах графических файлов формата PNG. Посредством элемента

<Canvas> нового языка разметки HTML 5 сервер способен позднее выполнить

считывание данных параметров. Ввиду такого множества приемов и хитростей

пользователь сможет защитить себя лишь в том случае, если удалит всю

сохраненную браузером информацию, отказавшись тем самым от обеспечиваемого ею

комфорта.

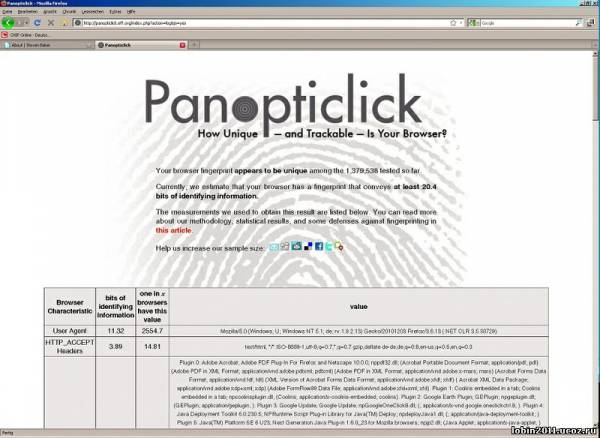

Panopticlick: «отпечаток

пальца» компьютера

Для чего нужны cookies? Простой опрос браузера позволяет получить

достаточно информации о системных настройках, чтобы однозначно идентифицировать

почти каждого пользователя.

В тот момент, когда вы открываете

какую-либо веб-страницу, «за кулисами» происходит больше, чем вы предполагаете.

Вместе с кодом, необходимым для отображения сайта, на ваш компьютер, как

правило, попадает также JavaScript-код, который собирает информацию о

конфигурации ПК. Это полезно в случаях, когда разработчик оптимизировал свой

ресурс для просмотра с помощью определенных браузеров, ведь ранние версии

Internet Explorer не имеют поддержки официальных стандартов. Однако помимо

версии браузера код умеет узнавать и прочую информацию.

Достаточно одного JavaScript-кода, чтобы получить возможность однозначной идентификации каждого пользователя

Организация под названием Electronic Frontier Foundation стремится

обратить внимание общественности на всю серьезность данной проблемы. С этой

целью на сайте https://panopticlick.eff.org ею был открыт доступ к подобному

«шпионскому» коду. Каждый посетитель, щелкнув по кнопке «Test Me», сможет

узнать, оставляет ли он в Сети с текущими системными настройками свой

уникальный «цифровой отпечаток». Как правило, Panoptiсlick позволяет однозначно

идентифицировать каждого из 1,5 млн посетителей, прошедших тестирование. Это

возможно благодаря получению информации об установленных в системе шрифтах, а

также браузерных плагинах, ведь не у многих они будут одинаковыми. В крайнем

случае «цифровой отпечаток» может служить в качестве резервной копии файлов

cookie для тех пользователей, которые регулярно «чистят» их хранилище. Нужен

лишь веб-сервер, который устанавливает код, чтобы с помощью «отпечатка»

браузера восстанавливать cookies. Данный метод в конечном итоге сводит на нет

все меры защиты от них.

http://chip.ua

Как очистить кэш в Мозиле? Отключение сообщения об ускорении USB Требуется нажимать клавишу F1 при запуске компьютера

Источник: http://www.chip.ua/ |